ISO/IEC 19896-2:2018

(Main)IT security techniques — Competence requirements for information security testers and evaluators — Part 2: Knowledge, skills and effectiveness requirements for ISO/IEC 19790 testers

IT security techniques — Competence requirements for information security testers and evaluators — Part 2: Knowledge, skills and effectiveness requirements for ISO/IEC 19790 testers

This document provides the minimum requirements for the knowledge, skills and effectiveness requirements of individuals performing testing activities for a conformance scheme using ISO/IEC 19790 and ISO/IEC 24759.

Techniques de sécurité IT — Exigences de compétence pour les testeurs et les évaluateurs en matière de sécurité de l’information — Partie 2: Exigences en matière de connaissances, de compétences et d'efficacité pour les testeurs de l'ISO/IEC 19790

Le présent document fournit les exigences minimales en matière de connaissances, de savoir-faire et d'efficacité des personnes chargées de réaliser des activités d'essai dans le cadre d'un schéma de conformité utilisant l'ISO/IEC 19790 et l'ISO/IEC 24759.

General Information

Buy Standard

Standards Content (Sample)

INTERNATIONAL ISO/IEC

STANDARD 19896-2

First edition

2018-08

IT security techniques — Competence

requirements for information security

testers and evaluators —

Part 2:

Knowledge, skills and effectiveness

requirements for ISO/IEC 19790

testers

Techniques de sécurité IT — Exigences de compétence pour

l'information testeurs d'assurance et les évaluateurs —

Partie 2: Exigences en matière de connaissances, de compétences et

d'efficacité pour ISO / IEC 19790 testeurs

Reference number

ISO/IEC 19896-2:2018(E)

©

ISO/IEC 2018

---------------------- Page: 1 ----------------------

ISO/IEC 19896-2:2018(E)

COPYRIGHT PROTECTED DOCUMENT

© ISO/IEC 2018

All rights reserved. Unless otherwise specified, or required in the context of its implementation, no part of this publication may

be reproduced or utilized otherwise in any form or by any means, electronic or mechanical, including photocopying, or posting

on the internet or an intranet, without prior written permission. Permission can be requested from either ISO at the address

below or ISO’s member body in the country of the requester.

ISO copyright office

CP 401 • Ch. de Blandonnet 8

CH-1214 Vernier, Geneva

Phone: +41 22 749 01 11

Fax: +41 22 749 09 47

Email: copyright@iso.org

Website: www.iso.org

Published in Switzerland

ii © ISO/IEC 2018 – All rights reserved

---------------------- Page: 2 ----------------------

ISO/IEC 19896-2:2018(E)

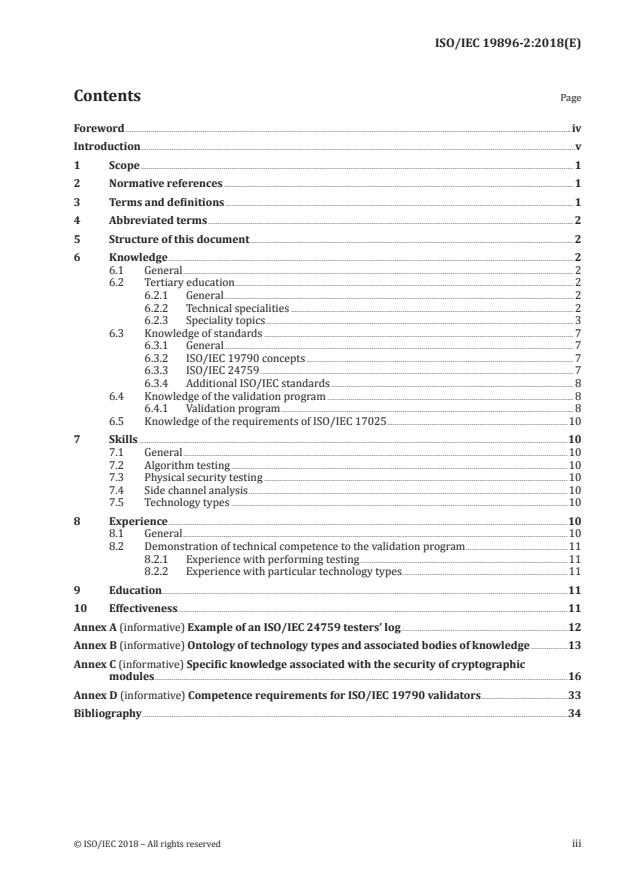

Contents Page

Foreword .iv

Introduction .v

1 Scope . 1

2 Normative references . 1

3 Terms and definitions . 1

4 Abbreviated terms . 2

5 Structure of this document . 2

6 Knowledge . 2

6.1 General . 2

6.2 Tertiary education . 2

6.2.1 General. 2

6.2.2 Technical specialities . 2

6.2.3 Speciality topics . 3

6.3 Knowledge of standards . 7

6.3.1 General. 7

6.3.2 ISO/IEC 19790 concepts . 7

6.3.3 ISO/IEC 24759 . 7

6.3.4 Additional ISO/IEC standards . 8

6.4 Knowledge of the validation program . 8

6.4.1 Validation program . 8

6.5 Knowledge of the requirements of ISO/IEC 17025 .10

7 Skills .10

7.1 General .10

7.2 Algorithm testing .10

7.3 Physical security testing .10

7.4 Side channel analysis .10

7.5 Technology types .10

8 Experience.10

8.1 General .10

8.2 Demonstration of technical competence to the validation program .11

8.2.1 Experience with performing testing .11

8.2.2 Experience with particular technology types .11

9 Education .11

10 Effectiveness .11

Annex A (informative) Example of an ISO/IEC 24759 testers’ log.12

Annex B (informative) Ontology of technology types and associated bodies of knowledge .13

Annex C (informative) Specific knowledge associated with the security of cryptographic

modules .16

Annex D (informative) Competence requirements for ISO/IEC 19790 validators .33

Bibliography .34

© ISO/IEC 2018 – All rights reserved iii

---------------------- Page: 3 ----------------------

ISO/IEC 19896-2:2018(E)

Foreword

ISO (the International Organization for Standardization) and IEC (the International Electrotechnical

Commission) form the specialized system for worldwide standardization. National bodies that are

members of ISO or IEC participate in the development of International Standards through technical

committees established by the respective organization to deal with particular fields of technical

activity. ISO and IEC technical committees collaborate in fields of mutual interest. Other international

organizations, governmental and non-governmental, in liaison with ISO and IEC, also take part in the

work. In the field of information technology, ISO and IEC have established a joint technical committee,

ISO/IEC JTC 1.

The procedures used to develop this document and those intended for its further maintenance are

described in the ISO/IEC Directives, Part 1. In particular, the different approval criteria needed for

the different types of document should be noted. This document was drafted in accordance with the

editorial rules of the ISO/IEC Directives, Part 2 (see www .iso .org/directives).

Attention is drawn to the possibility that some of the elements of this document may be the subject

of patent rights. ISO and IEC shall not be held responsible for identifying any or all such patent

rights. Details of any patent rights identified during the development of the document will be in the

Introduction and/or on the ISO list of patent declarations received (see www .iso .org/patents).

Any trade name used in this document is information given for the convenience of users and does not

constitute an endorsement.

For an explanation of the voluntary nature of standards, the meaning of ISO specific terms and

expressions related to conformity assessment, as well as information about ISO's adherence to the

World Trade Organization (WTO) principles in the Technical Barriers to Trade (TBT) see www .iso

.org/iso/foreword .html.

This document was prepared by Technical Committee ISO/IEC JTC 1, Information technology,

Subcommittee SC 27, IT security techniques.

Any feedback or questions on this document should be directed to the user’s national standards body. A

complete listing of these bodies can be found at www .iso .org/members .html.

A list of all parts in the ISO/IEC 19896 series can be found on the ISO website.

iv © ISO/IEC 2018 – All rights reserved

---------------------- Page: 4 ----------------------

ISO/IEC 19896-2:2018(E)

Introduction

This document provides the specialized requirements to demonstrate knowledge, skills and

effectiveness requirements of individuals in performing security testing projects in accordance with

ISO/IEC 19790 and ISO/IEC 24759. ISO/IEC 19790 provides the specification of security requirements

for cryptographic modules. Many certification, validation schemes and recognition arrangements

have been developed using it as a basis. ISO/IEC 19790 permits comparability between the results

of independent security testing projects. ISO/IEC 24759 supports this by providing a common set of

testing requirements for testing a cryptographic module for conformance with ISO/IEC 19790.

One important factor in assuring comparability of the results of such validations or certifications is the

knowledge, skills and effectiveness requirements of the individual testers responsible for performing

testing projects.

ISO/IEC 17025, which is often specified as a standard to which testing facilities conform, states in 5.2.1

that “Personnel performing specific tasks shall be qualified on the basis of appropriate education,

training, experience and/or demonstrated skills”.

The audience for this document includes validation and certification authorities, laboratory testing

accreditation bodies, testing projects schemes, testing facilities, testers and organizations offering

professional credentials and recognitions.

This document establishes a baseline for the knowledge, skills and effectiveness requirements of ISO/

IEC 19790 testers with the goal of establishing conformity in the requirements for the training of ISO/

IEC 19790 testing professionals associated with cryptographic module conformance testing programs.

Annex D illustrates the usefulness of this document by validators within a validation program.

© ISO/IEC 2018 – All rights reserved v

---------------------- Page: 5 ----------------------

INTERNATIONAL STANDARD ISO/IEC 19896-2:2018(E)

IT security techniques — Competence requirements for

information security testers and evaluators —

Part 2:

Knowledge, skills and effectiveness requirements for ISO/

IEC 19790 testers

1 Scope

This document provides the minimum requirements for the knowledge, skills and effectiveness

requirements of individuals performing testing activities for a conformance scheme using ISO/

IEC 19790 and ISO/IEC 24759.

2 Normative references

The following documents are referred to in the text in such a way that some or all of their content

constitutes requirements of this document. For dated references, only the edition cited applies. For

undated references, the latest edition of the referenced document (including any amendments) applies.

ISO/IEC 17025, General requirements for the competence of testing and calibration laboratories

ISO/IEC 17825, Information technology — Security techniques — Testing methods for the mitigation of

non-invasive attack classes against cryptographic modules

ISO/IEC 18367, Information technology — Security techniques — Cryptographic algorithms and security

mechanisms conformance testing

ISO/IEC 19790, Information technology — Security techniques — Security requirements for

cryptographic modules

ISO/IEC 19896-1, IT security techniques — Competence requirements for information security testers and

evaluators — Part 1: Introduction, concepts and general requirements

ISO/IEC 20085-1, Information technology — Security techniques — Test tool requirements and test

tool calibration methods for use in testing non-invasive attack mitigation techniques in cryptographic

modules — Part 1: Test tools and techniques

ISO/IEC 20085-2, Information technology — Security techniques — Test tool requirements and test

tool calibration methods for use in testing non-invasive attack mitigation techniques in cryptographic

modules — Part: 2 Test calibration methods and apparatus

ISO/IEC 20543, Information technology — Security techniques — Test and analysis methods for random

bit generators within ISO/IEC 19790 and ISO/IEC 15408

ISO/IEC 24759, Information technology — Security techniques — Test requirements for cryptographic

modules

3 Terms and definitions

For the purposes of this document, the terms and definitions given in ISO/IEC 19896-1 and ISO/

IEC 19790 apply.

© ISO/IEC 2018 – All rights reserved 1

---------------------- Page: 6 ----------------------

ISO/IEC 19896-2:2018(E)

ISO and IEC maintain terminological databases for use in standardization at the following addresses:

— ISO Online browsing platform: available at https: //www .iso .org/obp

— IEC Electropedia: available at http: //www .electropedia .org/

4 Abbreviated terms

AES advanced encryption standard

HDD hard disk drive

RSA rivest-shamir-adleman

SHA secure hash algorithm

SSD solid state drive

5 Structure of this document

This document is divided into the following clauses: Knowledge (Clause 5), Skills (Clause 6), Experience

(Clause 7), Education (Clause 8) and Effectiveness (Clause 9). Each clause corresponds to an aspect of

the knowledge, skills, experience, education and effectiveness requirements of individuals performing

testing activities as introduced in ISO/IEC 19896-1 for a conformance scheme using ISO/IEC 19790 and

ISO/IEC 24759.

6 Knowledge

6.1 General

Knowledge is what a tester knows and can describe. Clauses 6 to 9 address education requirements

and knowledge areas that are specifically needed for conformance testing to ISO/IEC 19790 and ISO/

IEC 24759.

6.2 Tertiary education

6.2.1 General

Testers shall have educational qualifications such as an associate, bachelor, or higher degree that is

relevant to the security requirements addressed in ISO/IEC 19790 and the test requirements in ISO/

IEC 24759. The testers shall at a minimum demonstrate they have either:

a) successfully completed appropriate tertiary education with at least 3 years of study in disciplines

related to IT or IT security; or

b) experience equivalent to the tertiary education in disciplines related to IT, IT security or IT system

administration.

6.2.2 Technical specialities

In addition to the minimum level of educational requirements in 6.2.1, testers shall have educational

qualifications such as an associate, bachelor, or higher degree that addresses the specific technical

specialities. Examples of specific technical specialities include:

— cryptographic concepts;

— engineering technology;

2 © ISO/IEC 2018 – All rights reserved

---------------------- Page: 7 ----------------------

ISO/IEC 19896-2:2018(E)

— electrical engineering;

— mechanical engineering;

— material engineering;

— chemical engineering;

— computer information technology;

— computer engineering;

— computer science;

— computer networks;

— cybersecurity;

— information systems;

— laboratory management;

— software development and security; or

— software engineering.

6.2.3 Speciality topics

ISO/IEC 19790:2012 and the test requirements in ISO/IEC 24759 address the following specific

speciality knowledge topics. A tester shall, at a minimum, demonstrate knowledge in at least one

specific speciality topic.

A testing laboratory shall have knowledge in all the speciality areas as an aggregate of its technical staff.

ISO/IEC 19790:2012 and ISO/IEC 24759 specify speciality topics:

a) software and firmware development:

1) programming languages (e.g. assembler and high-level);

2) compilers;

3) debugging tools;

4) product testing performed by vendor:

i) unit testing;

ii) integration testing;

iii) regression testing;

b) operating systems:

1) installation;

2) configuration;

3) operation;

4) architecture;

5) system hardening;

6) virtual machines;

© ISO/IEC 2018 – All rights reserved 3

---------------------- Page: 8 ----------------------

ISO/IEC 19896-2:2018(E)

7) java runtime environment;

c) hardware development:

1) hardware embodiments:

i) single-chip;

ii) multi-chip embedded;

iii) multi-chip standalone;

2) technology:

i) single-chip fabrication;

ii) electrical components and design, schematics and concepts including logic design and HDL

representations;

iii) mechanical design and packaging;

3) manufacturing:

i) supply chain integrity;

ii) fabrication methods;

iii) initialization of parameters;

iv) packing and shipping;

v) testing and characterization;

4) hardware security features;

d) operational environments:

1) boot loader;

2) loading;

3) linking;

4) memory management and protection;

5) inter-process communication;

6) discretionary access control;

7) role-based access control;

8) executable forms;

9) audit mechanisms;

e) cryptographic algorithms, mechanisms and techniques:

1) cryptographic algorithms and security functions:

i) symmetric key;

ii) asymmetric key;

iii) hashing;

iv) random bit generators;

4 © ISO/IEC 2018 – All rights reserved

---------------------- Page: 9 ----------------------

ISO/IEC 19896-2:2018(E)

v) message authentication;

vi) entropy;

vii) modes of operation;

2) sensitive security parameter management:

i) sensitive security parameter generation;

ii) sensitive security parameter establishment;

I) automated SSP transport or SSP agreement;

II) manual SSP entry or output via direct or electronic;

iii) sensitive security parameter entry and output;

iv) sensitive security parameter storage;

v) sensitive security parameter zeroization;

f) identification and authentication mechanisms:

1) identity-based authentication;

2) role-based authentication;

3) multi-factor–based authentication;

g) best practices in design and development:

1) design assurance such as configuration management, delivery, operation and development;

2) design by contract;

h) informal modelling;

1) finite state model;

i) non-invasive security;

1) non-invasive attacks:

i) DPA/DEMA;

ii) SPA/SEMA;

iii) timing attacks;

2) countermeasures:

i) physical countermeasures;

EXAMPLE 1 Precharge logic, dual-rail logic, current flattening, probe detection, adding noise,

random interrupts, jittered clock.

ii) Logical countermeasures;

EXAMPLE 2 Masking, hiding, dummy operation, balanced timing, shuffling, automatic re-keying.

j) self-test mechanisms:

1) pre-operational tests;

© ISO/IEC 2018 – All rights reserved 5

---------------------- Page: 10 ----------------------

ISO/IEC 19896-2:2018(E)

2) conditional tests;

k) security mechanisms:

1) zeroization;

2) trusted path;

3) tamper evident devices;

4) epoxies, potting materials and adhesives (including chemical properties);

5) encapsulation enclosures and materials;

6) tamper mechanisms;

7) countermeasures against fault induction attacks;

EXAMPLE 3 Redundancy-based scheme, error detecting code, footprint

8) secure communication protocols (e.g. Secure Sockets Layer, Transport Layer Security, Internet

Key Exchange, Secure Socket Shell, Over the Air Rekeying, etc.);

9) security policy attributes;

10) split knowledge procedures;

l) design features:

1) ports and interfaces;

2) approved modes of operation;

3) specification of services;

4) specification of sensitive security parameters;

m) tools and test methods:

1) construction of test jigs (software or hardware);

2) environmental testing methods such as the use of temperature (e.g. heat and cold) and voltage

(e.g. changes to input power);

i) temperature chambers (e.g. heating and cooling mechanisms);

ii) variable power supplies;

3) use of hand tools (e.g. saws, drills, prying tools, grinding, variable speed rotary tools, dental

picks and mirrors, etc.);

4) use of chemical solvents (e.g. acids and alkaline based);

5) artificial light sources;

6) magnification tools;

7) use of digital storage oscilloscopes or logic analysers;

8) use of volt-ohm-meter or digital multi-meter;

9) digital scanner;

10) digital camera (including near or MACRO focus capabilities);

6 © ISO/IEC 2018 – All rights reserved

---------------------- Page: 11 ----------------------

ISO/IEC 19896-2:2018(E)

11) validation program supplied tools.

NOTE Calibration of tools are only required depending on the test method.

Additional information on specific knowledge association with the security of cryptographic modules

is specified in Annex C.

6.3 Knowledge of standards

6.3.1 General

The tester shall have knowledge of the normative references specified in Clause 2. The tester shall be

able to demonstrate an understanding or familiarity of one or more of the following topics.

6.3.2 ISO/IEC 19790 concepts

The tester shall have knowledge of the concepts in ISO/IEC 19790. ISO/IEC 19790specifies the security

requirements for a cryptographic module utilized within a security system protecting sensitive

information in computer and telecommunication systems. ISO/IEC 19790 defines four security levels

for each of 11 requirement areas with each security level increasing security over the preceding level

for cryptographic modules.

6.3.3 ISO/IEC 24759

6.3.3.1 General

ISO/IEC 24759 specifies the test requirements for cryptographic modules to be used by vendors and

testing laboratories. ISO/IEC 24759:2017 includes 11 sub-clauses corresponding to the 11 areas of

security requirements and six sub-clauses corresponding to ISO/IEC 19790:2012, Annexes A to F. These

corresponding security requirements are listed in ISO/IEC 19790:2012, 5.2.2.5 and 5.2.2.6, respectively.

6.3.3.2 Vendor requirements

ISO/IEC 24759 specifies all of the vendor evidence (VE) requirements that vendors provide to testing

laboratories, that are applicable to the module under test, as supporting evidence to demonstrate their

cryptographic module's conformity to the security requirements specified in ISO/IEC 19790:2012.

The vendor shall also satisfy any modifications, additions, or deletions to the VE evidence that the

validation authority has made to ISO/IEC 24759.

The tester shall be familiar with all vendor requirements.

6.3.3.3 Test requirements

ISO/IEC 24759 specifies the tester evidence (TE) requirements, applicable to the module under test, to

be used by testing laboratories to test whether the cryptographic module conforms to the requirements

specified in ISO/IEC 19790. The methods are developed to provide a high degree of objectivity during

the testing process and to ensure consistency across the testing laboratories.

The tester shall also satisfy any modifications, additions, or deletions to the TE evidence that the

validation authority has made to ISO/IEC 24759.

The vendor shall be familiar with all test requirements.

© ISO/IEC 2018 – All rights reserved 7

---------------------- Page: 12 ----------------------

ISO/IEC 19896-2:2018(E)

6.3.4 Additional ISO/IEC standards

The tester shall be familiar with the following.

— ISO/IEC 17825 specifies the testing methods for the mitigation of non-invasive attack classes against

cryptographic modules.

— ISO/IEC 18367 specifies cryptographic algorithms and security mechanisms conformance testing.

— ISO/IEC 20085-1 specifies test tool requirements for use in testing non-invasive attack mitigation

techniques in cryptographic modules.

— ISO/IEC 20085-2 specifies test tool calibration methods for use in testing non-invasive attack

mitigation techniques in cryptographic modules.

— ISO/IEC 20543 specifies test and analysis methods for random bit generators within ISO/IEC 19790

and ISO/IEC 15408.

6.4 Knowledge of the validation program

6.4.1 Validation program

6.4.1.1 General

Validation programs, which typically operate under the auspices of an accreditation authority, often

define aspects of their operation that are specific to the program. This is usually based on applicable

legislation and policies, such as national policies, that are applicable to their operation. Testers shall

have knowledge of the validation program and any specific aspects such as those listed in 6.4.1.2 to

6.4.1.7.

6.4.1.2 Organization

This aspect concerns the program’s organization, and the bodies that are involved in the program’s

operation.

6.4.1.3 Communications

This aspect concerns how the program communicates relevant information to stakeholders, especially

to testing facilities and the associated testers. This should include how communications and information

is protected.

6.4.1.4 Legal and regulatory mandates

This aspect concerns the legislative and/or regulatory framework under which the validation program

operates.

6.4.1.5 Policies

This aspect concerns specific policies that are applicable to the validation program. These can include

process and technical requirement related policies in connection to accepting cryptographic module

validation projects. The following are some examples.

a) Testing sufficiency: the tester should have knowledge of what is required in ensuring that a target

cryptographic module is tested sufficiently.

b) Disposition of evidence: the process for properly disposing of supporting evidence upon completion

of a project.

8 © ISO/IEC 2018 – All rights reserved

---------------------- Page: 13 ----------------------

ISO/IEC 19896-2:2018(E)

c) Confidentiality: any requirements for confidentiality (on the part of the tester and the non-

disclosure of information obtained during testing projects).

d) Problem resolution: the course of action to be taken if a problem is encountered during the project

(whether the work continues once the problem is remedied, or the project ends immediately and

the remedied product needs to be re-submitted).

e) Language: any specific (natural) language in which documentation needs to be provided.

f) Requirements for recorded evidence: any recorded evidence documented by the tester that needs

to be submitted to the validation program.

g) Additional reporting policies: any specific reports required from the tester such as testing reports.

h) Implementation guidance: a validation authority can provide programmatic or clarification

guidance that should be considered by the tester.

i) Reuse: documentation and rationale required by the validation program to support the reuse of

testing evidence.

j) Any specific handling of the validation program identifiers, logos, trademarks, etc.

k) Handling and application of validation program interpretations.

l) A list or characterizations of suitable alternative approaches to testing when the validation

program’s recommended original testing is infeasible for a given target cryptographic module.

m) The policies by which the validation program de

...

Style Definition: Heading 1: Indent: Left: 0 pt, First line:

ISO/IEC JTC 1/SC 27

0 pt

Style Definition: Heading 2: Font: Bold, Tab stops: Not at

Date : 2023-01-23: 2018-02

18 pt

Style Definition: Heading 3: Font: Bold

ISO/IEC 19896-2:20232018 (F)

Style Definition: Heading 4: Font: Bold

ISO/IEC JTC 1/SC 27

Style Definition: Heading 5: Font: Bold

Style Definition: Heading 6: Font: Bold

Secrétariat : DIN

Style Definition: ANNEX

Style Definition: RefNorm

Techniques de sécurité IT — Exigences de compétence pour les testeurs et les

évaluateurs en matière de sécurité de l’information — Partie 2 : Exigences en Style Definition: Body Text_Center

matière de connaissances, de compétences et d'efficacité pour les testeurs de

Style Definition: Dimension_100

l'ISO/IEC 19790

Style Definition: Figure Graphic

Style Definition: Figure subtitle

IT security techniques — Competence requirements for information security

Style Definition: List Continue 1

testers and evaluators — Part 2: Knowledge, skills and effectiveness

Style Definition: List Number 1

requirements for ISO/IEC 19790 testers

Style Definition: AMEND Terms Heading: Font: Bold

Style Definition: AMEND Heading 1 Unnumbered: Font:

ICS : 35.030

Bold

Type de document : Error! Reference source not found.

Sous-type de document :

Stade du document : Error! Reference source not found.

Langue du document : Error! Reference source not found.

---------------------- Page: 1 ----------------------

ISO/IEC 19896-2:20232018 (F)

Formatted

DOCUMENT PROTÉGÉ PAR COPYRIGHT

© ISO 20222018 Formatted: Pattern: Clear

Tous droits réservés. Sauf prescription différente ou nécessité dans le contexte de sa mise en œuvre,

aucune partie de cette publication ne peut être reproduite ni utilisée sous quelque forme que ce soit

et par aucun procédé, électronique ou mécanique, y compris la photocopie, l’affichage sur l’internet

ou sur un Intranet, sans autorisation écrite préalable. Les demandes d’autorisation peuvent être

adressées à l’ISO à l’adresse ci-après ou au comité membre de l’ISO dans le pays du demandeur.

ISO copyright office

CP 401 • Ch. de Blandonnet 8

CH-1214 Vernier, Genève

Tél. :.: + 41 22 749 01 11

Fax : + 41 22 749 09 47

E-mail : copyright@iso.org

Web : www.iso.org

Publié en Suisse

© ISO 20232018 – Tous droits réservés

ii

---------------------- Page: 2 ----------------------

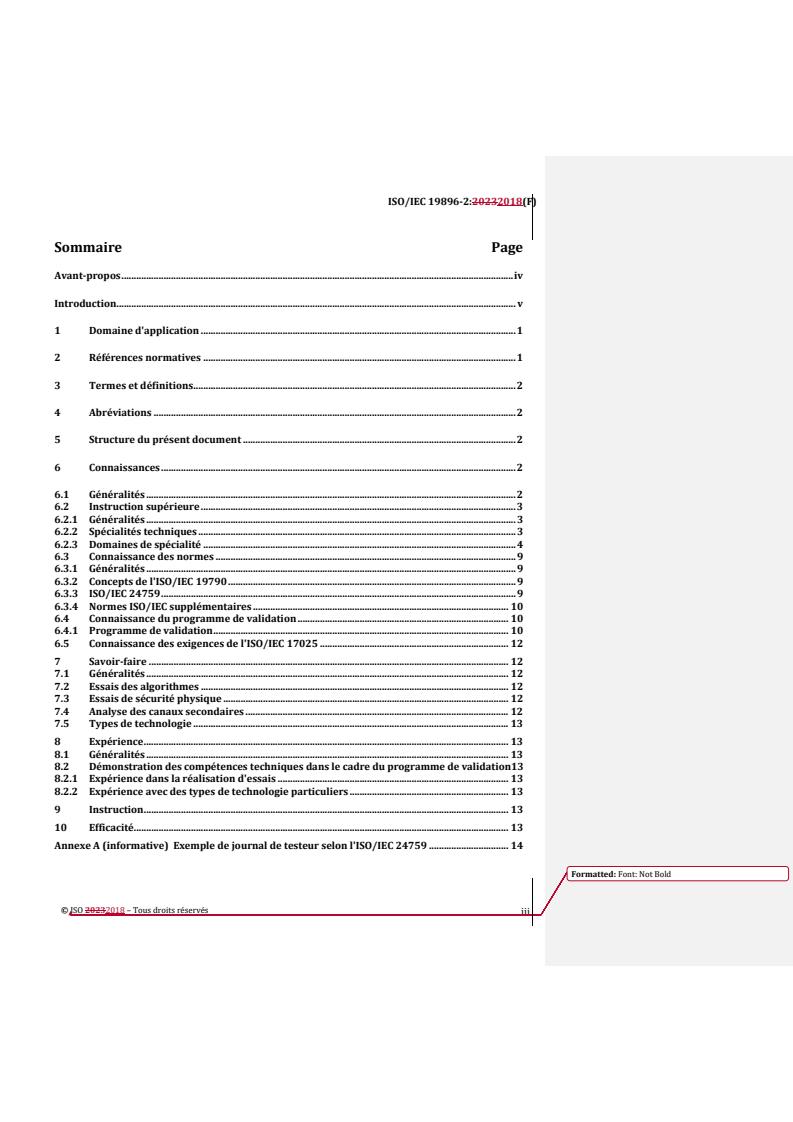

ISO/IEC 19896-2:20232018(F)

Sommaire Page

Avant-propos . iv

Introduction. v

1 Domaine d'application . 1

2 Références normatives . 1

3 Termes et définitions . 2

4 Abréviations . 2

5 Structure du présent document . 2

6 Connaissances . 2

6.1 Généralités . 2

6.2 Instruction supérieure . 3

6.2.1 Généralités . 3

6.2.2 Spécialités techniques . 3

6.2.3 Domaines de spécialité . 4

6.3 Connaissance des normes . 9

6.3.1 Généralités . 9

6.3.2 Concepts de l'ISO/IEC 19790 . 9

6.3.3 ISO/IEC 24759 . 9

6.3.4 Normes ISO/IEC supplémentaires . 10

6.4 Connaissance du programme de validation . 10

6.4.1 Programme de validation . 10

6.5 Connaissance des exigences de l'ISO/IEC 17025 . 12

7 Savoir-faire . 12

7.1 Généralités . 12

7.2 Essais des algorithmes . 12

7.3 Essais de sécurité physique . 12

7.4 Analyse des canaux secondaires . 12

7.5 Types de technologie . 13

8 Expérience . 13

8.1 Généralités . 13

8.2 Démonstration des compétences techniques dans le cadre du programme de validation13

8.2.1 Expérience dans la réalisation d'essais . 13

8.2.2 Expérience avec des types de technologie particuliers . 13

9 Instruction . 13

10 Efficacité . 13

Annexe A (informative) Exemple de journal de testeur selon l'ISO/IEC 24759 . 14

Formatted: Font: Not Bold

© ISO 20232018 – Tous droits réservés

iii

---------------------- Page: 3 ----------------------

ISO/IEC 19896-2:20232018 (F)

Annexe B (informative) Ontologie des types de technologies et des corps de connaissances

associés . 15

Annexe C (informative) Connaissances spécifiques associées à la sécurité des modules

cryptographiques . 19

Annexe D (informative) Exigences de compétences pour les valideurs de l'ISO/IEC 19790 . 40

Bibliographie . 41

© ISO 20232018 – Tous droits réservés

iv

---------------------- Page: 4 ----------------------

ISO/IEC 19896-2:20232018(F)

Avant-propos

L'ISO (Organisation internationale de normalisation) et l’IEC (Commission électrotechnique internationale)

forment le système spécialisé de la normalisation mondiale. Les organismes nationaux membres de l'ISO ou

de l’IEC participent au développement de Normes internationales par l'intermédiaire des comités

techniques créés par l'organisation concernée afin de s'occuper des domaines particuliers de l'activité

technique. Les comités techniques de l'ISO et de l’IEC collaborent dans des domaines d'intérêt commun.

D'autres organisations internationales, gouvernementales et non gouvernementales, en liaison avec l'ISO et

l’IEC, participent également aux travaux. Dans le domaine des technologies de l'information, l'ISO et l’IEC

ont créé un comité technique mixte, l'ISO/IEC JTC 1. Formatted: Pattern: Clear

Formatted: Pattern: Clear

Les procédures utilisées pour élaborer le présent document et celles destinées à sa mise à jour sont décrites

dans les Directives ISO/IEC, Partie 1. Il convient, en particulier de prendre note des différents critères

d'approbation requis pour les différents types de documents ISO. Le présent document a été rédigé

conformément aux règles de rédaction données dans les Directives ISO/IEC, Partie 2

(voir www.iso.org/directives).

L'attention est attirée sur le fait que certains des éléments du présent document peuvent faire l'objet de

droits de propriété intellectuelle ou de droits analogues. L'ISO et l’IEC ne sauraient être tenues pour

responsables de ne pas avoir identifié de tels droits de propriété et averti de leur existence. Les détails

concernant les références aux droits de propriété intellectuelle ou autres droits analogues identifiés lors de

l'élaboration du document sont indiqués dans l'Introduction et/ou dans la liste des déclarations de brevets

reçues par l'ISO (voir www.iso.org/brevets).

Les appellations commerciales éventuellement mentionnées dans le présent document sont données pour

information, par souci de commodité, à l’intention des utilisateurs et ne sauraient constituer un engagement.

Pour une explication de la nature volontaire des normes, la signification des termes et expressions

spécifiques de l'ISO liés à l'évaluation de la conformité, ou pour toute information au sujet de l'adhésion de

l'ISO aux principes de l’Organisation mondiale du commerce (OMC) concernant les obstacles techniques au

commerce (OTC), voir le lien suivant: www.iso.org/iso/fr/avant-propos.html.

Le présent document a été élaboré par le comité technique ISO/IEC JTC 1, Technologies de l'information, Formatted: Pattern: Clear

sous-comité SC 27, Sécurité de l'information, cybersécurité et protection de la vie privée.

Formatted: Pattern: Clear

Il convient que l'utilisateur adresse tout retour d'information ou toute question concernant le présent

document à l'organisme national de normalisation de son pays. Une liste exhaustive desdits organismes se

trouve à l'adresse www.iso.org/fr/members.html.

Une liste de toutes les parties de la série ISO/IEC 19896 se trouve sur le site Web de l’ISO. Formatted: Pattern: Clear

Formatted: Pattern: Clear

Formatted: Font: Not Bold

© ISO 20232018 – Tous droits réservés

v

---------------------- Page: 5 ----------------------

ISO/IEC 19896-2:20232018 (F)

Introduction

Le présent document fournit les exigences spécifiques pour démontrer les exigences en matière de

connaissances, de savoir-faire et d'efficacité des personnes lors de la réalisation de projets d'essais de

sécurité conformément à l'ISO/IEC 19790 et à l'ISO/IEC 24759. L'ISO/IEC 19790 décrit la spécification des Formatted: Pattern: Clear

exigences en matière de sécurité pour les modules cryptographiques. Elle a servi de base à l'élaboration de

Formatted: Pattern: Clear

nombreux schémas de certification, de validation et d’accords de reconnaissance. L'ISO/IEC 19790 permet

Formatted: Pattern: Clear

une comparaison entre les résultats des projets indépendants d'essais de sécurité. L'ISO/IEC 24759 soutient

Formatted: Pattern: Clear

cette approche en fournissant un ensemble commun d'exigences d'essai pour soumettre à essai la

conformité à l'ISO/IEC 19790 d'un module cryptographique. Formatted: Pattern: Clear

Formatted: Pattern: Clear

La connaissance, le savoir-faire et les exigences d'efficacité des testeurs individuels chargés de la réalisation

Formatted: Pattern: Clear

des projets d'essai sont des facteurs essentiels pour assurer la comparaison des résultats de ces validations

Formatted: Pattern: Clear

ou certifications.

Formatted: Pattern: Clear

L'ISO/IEC 17025, qui est souvent spécifiée comme une norme à laquelle les installations d'essai doivent se

Formatted: Pattern: Clear

conformer, précise en 5.2.1 que « le personnel effectuant des tâches spécifiques doit être qualifié sur la base

Formatted: Pattern: Clear

d'une instruction, d'une formation, d'une expérience appropriées et/ou d'un savoir-faire démontré ».

Formatted: Pattern: Clear

Le public visé par le présent document comprend les autorités de validation et de certification, les

Formatted: Pattern: Clear

organismes d'accréditation des essais en laboratoire, les programmes de projets d'essais, les installations

Formatted: Pattern: Clear

d'essais, les testeurs et les organismes proposant des certifications et des reconnaissances professionnelles.

Le présent document établit une base de référence pour les exigences en matière de connaissances, de

savoir-faire et d'efficacité des testeurs de l'ISO/IEC 19790 dans le but d'établir la conformité des exigences Formatted: Pattern: Clear

de formation des professionnels des essais selon l'ISO/IEC 19790 associés aux programmes d'essais de

Formatted: Pattern: Clear

conformité des modules cryptographiques.

Formatted: Pattern: Clear

Formatted: Pattern: Clear

L'Annexe D illustre l'utilité du présent document pour les valideurs dans le cadre d'un programme de

validation. Formatted: Pattern: Clear

© ISO 20232018 – Tous droits réservés

vi

---------------------- Page: 6 ----------------------

ISO/IEC 19896-2:20232018 (F)

Techniques de sécurité IT — Exigences de compétence pour

les testeurs et les évaluateurs en matière de sécurité de

l’information — Partie 2 : Exigences en matière de

connaissances, de compétences et d'efficacité pour les

Formatted: Pattern: Clear

testeurs de l'ISO/IEC 19790

Formatted: Pattern: Clear

1 Domaine d'application

Le présent document fournit les exigences minimales en matière de connaissances, de savoir-faire et

d'efficacité des personnes chargées de réaliser des activités d'essai dans le cadre d'un schéma de

conformité utilisant l'ISO/IEC 19790 et l'ISO/IEC 24759. Formatted: Pattern: Clear

Formatted: Pattern: Clear

2 Références normatives

Formatted: Pattern: Clear

Formatted: Pattern: Clear

Les documents suivants sont cités dans le texte de sorte qu'ils constituent, pour tout ou partie de leur

contenu, des exigences du présent document. Pour les références datées, seule l'édition citée s'applique.

Pour les références non datées, la dernière édition du document de référence s'applique (y compris les

éventuels amendements).

ISO/IEC 17025, Exigences générales concernant la compétence des laboratoires d'étalonnages et

d'essais

ISO/IEC 17025, Exigences générales concernant la compétence des laboratoires d'étalonnages et

d'essais

ISO/IEC 17825, Technologie de l’information — Techniques de sécurité — Méthodes de test pour la

protection contre les attaques non intrusives des modules cryptographiques

ISO/IEC 18367, Technologie de l'information — Techniques de sécurité — Essais de conformité des

algorithmes cryptographiques et des mécanismes de sécurité

ISO/IEC 19790, Technologies de l'information — Techniques de sécurité — Exigences de sécurité pour

les modules cryptographiques

ISO/IEC 19896-1, Techniques de sécurité IT — Exigences de compétence pour les testeurs et les

évaluateurs en matière de sécurité de l’information — Partie 1: Introduction, concepts et exigences

générales

ISO/IEC 20085-1, Techniques de sécurité IT — Exigences de l'outil de test et méthodes d'étalonnage

de l'outil de test utilisées pour tester les techniques d'atténuation des attaques non invasives dans les

modules cryptographiques — Partie 1: Outils et techniques de test

ISO/IEC 20085-2, Techniques de sécurité IT — Exigences de l'outil de test et méthodes d'étalonnage

de l'outil de test utilisées pour tester les techniques d'atténuation des attaques non invasives dans les

modules cryptographiques — Partie 2: Méthodes et appareillage d'étalonnage et d'essai

© ISO 20232018 – Tous droits réservés

7

---------------------- Page: 7 ----------------------

ISO/IEC 19896-2:20232018 (F)

ISO/IEC 20543, Technologies de l'information — Techniques de sécurité — Méthodes d'essai et

d'analyse des générateurs de bits aléatoires dans l'ISO/IEC 19790 et l'ISO/IEC 15408

ISO/IEC 24759, Technologies de l'information — Techniques de sécurité — Exigences d'essai pour

modules cryptographiques

ISO/IEC 24759, Technologies de l'information — Techniques de sécurité — Exigences d'essai pour modules

cryptographiques

3 Termes et définitions

Pour les besoins du présent document, les termes et définitions donnés dans l'ISO/IEC 19896-1 et

Formatted: Pattern: Clear

l'ISO/IEC 19790 s'appliquent.

Formatted: Pattern: Clear

Formatted: Pattern: Clear

L'ISOL’ISO et l'IECl’IEC tiennent à jour des bases de données terminologiques destinées à être utilisées

Formatted: Pattern: Clear

en normalisation, consultables aux adresses suivantes ::

Formatted: Pattern: Clear

— ISO Online browsing platform : disponible à l'adressel’adresse

Formatted: Adjust space between Latin and Asian text,

https://www.iso.org/obphttps://www.iso.org/obp

Adjust space between Asian text and numbers

— IEC Electropedia : disponible à l'adressel’adresse

https://www.electropedia.org/https://www.electropedia.org/

4 Abréviations

AES Norme de chiffrement avancé (Advanced Encryption Standard)

HDD Disque dur (Hard Disk Drive)

RSA Rivest-Shamir-Adleman

SHA Algorithme de hachage sécurisé (Secure Hash Algorithm)

Formatted: Pattern: Clear

Formatted: Pattern: Clear

SSD Disque statique à semiconducteurs (Solid State Drive)

Formatted: Pattern: Clear

Formatted: Pattern: Clear

5 Structure du présent document

Formatted: Pattern: Clear

Formatted: Pattern: Clear

Le présent document est composé des articles suivants : Connaissances (Article 5), Savoir-faire

Formatted: Pattern: Clear

(Article 6), Expérience (Article 7), Instruction (Article 8) et Efficacité (Article 9). Chaque article

correspond à un aspect des exigences en matière de connaissances, de savoir-faire, d'expérience,

Formatted: Pattern: Clear

d'instruction et d'efficacité des personnes chargées de réaliser les activités d'essai, telles qu'elles sont

Formatted: Pattern: Clear

introduites dans l'ISO/IEC 19896-1 pour un schéma de conformité utilisant l'ISO/IEC 19790 et

Formatted: Pattern: Clear

l'ISO/IEC 24759.

Formatted: Pattern: Clear

6 Connaissances Formatted: Pattern: Clear

Formatted: Pattern: Clear

6.1 Généralités

Formatted: Pattern: Clear

Formatted: Pattern: Clear

Les connaissances sont ce qu'un testeur connaît et peut décrire. Les Articles 6 à 9 traitent des exigences

en matière d'instruction et des domaines de connaissances qui sont spécifiquement nécessaires pour les Formatted: Pattern: Clear

essais de conformité selon l'ISO/IEC 19790 et l'ISO/IEC 24759.

Formatted: Pattern: Clear

© ISO 20232018 – Tous droits réservés

8

---------------------- Page: 8 ----------------------

ISO/IEC 19896-2:20232018 (F)

6.2 Instruction supérieure

6.2.1 Généralités

Les testeurs doivent disposer d’un niveau d'instruction tel qu'un diplôme reconnu, une licence ou un

diplôme supérieur en rapport avec les exigences de sécurité traitées dans l'ISO/IEC 19790 et les Formatted: Pattern: Clear

exigences d'essai de l'ISO/IEC 24759. Les testeurs doivent démontrer qu'ils ont au moins :

Formatted: Pattern: Clear

Formatted: Pattern: Clear

a) terminé avec succès un cycle d'instruction supérieure approprié comprenant au moins 3 ans

Formatted: Pattern: Clear

d'études dans des disciplines liées aux IT ou à la sécurité des IT ; ou

b) une expérience équivalente à un niveau d'instruction supérieure dans des disciplines liées aux IT, à

la sécurité des IT ou à l'administration des systèmes IT.

6.2.2 Spécialités techniques

En plus du niveau d'instruction minimal requis en 6.2.1, les testeurs doivent posséder des qualifications Formatted: Pattern: Clear

en matière d'instruction telles qu'un diplôme reconnu, une licence ou un diplôme supérieur

correspondant aux spécialités techniques spécifiques. Voici quelques exemples de spécialités techniques

spécifiques :

— concepts cryptographiques ;

— technologie de l'ingénierie ;

— ingénierie électrique ;

— ingénierie mécanique ;

— ingénierie des matériaux ;

— ingénierie chimique ;

— technologie de l'information informatique ;

— ingénierie informatique ;

— sciences de l'informatique ;

— réseaux informatiques ;

— cybersécurité ;

— systèmes d'information ;

— gestion de laboratoire ;

— développement et sécurité des logiciels ; ou

— ingénierie des logiciels.

© ISO 20232018 – Tous droits réservés

9

---------------------- Page: 9 ----------------------

ISO/IEC 19896-2:20232018 (F)

6.2.3 Domaines de spécialité

L'ISO/IEC 19790:2012 et les exigences d'essai de l'ISO/IEC 24759 traitent des domaines de

Formatted: Pattern: Clear

connaissances de spécialité spécifiques suivants. Un testeur doit, au minimum, démontrer ses

Formatted: Pattern: Clear

connaissances dans au moins un domaine de spécialité spécifique.

Formatted: Pattern: Clear

Formatted: Pattern: Clear

Un laboratoire d'essai doit disposer de connaissances dans tous les domaines de spécialité, en tant

qu’ensemble de son personnel technique.

Formatted: Pattern: Clear

L'ISO/IEC 19790:2012 et l'ISO/IEC 24759 spécifient des domaines de spécialité :

Formatted: Pattern: Clear

Formatted: Pattern: Clear

a) développement de logiciel et micrologiciel :

Formatted: Pattern: Clear

Formatted: Pattern: Clear

1) langages de programmation (par exemple assembleur et langage de haut niveau) ;);

Formatted: Pattern: Clear

2) compilateurs ;

3) outils de débogage ;

4) essais de produit réalisés par le fournisseur ;

i) essais unitaires ;

ii) essais d'intégration ;

iii) essais de régression ;

b) systèmes d'exploitation :

1) installation ;

2) configuration ;

3) fonctionnement ;

4) architecture ;

5) durcissement du système ;

6) machines virtuelles ;

7) environnement d'exécution java ;

c) développement de matériel :

1) réalisations matérielles :

i) simple puce ;

ii) multipuces embarquées ;

iii) multipuces indépendantes ;

© ISO 20232018 – Tous droits réservés

10

---------------------- Page: 10 ----------------------

ISO/IEC 19896-2:20232018 (F)

2) technologie :

i) fabrication à une seule puce ;

ii) composants électriques et conception, schémas et concepts, y compris la conception logique

et les représentations en langage de description de matériel (Hardware Description

Language, HDL) ;);

iii) conception mécanique et conditionnement ;

3) fabrication :

i) intégrité de la chaîne d'approvisionnement ;

ii) méthodes de fabrication ;

iii) initialisation des paramètres ;

iv) conditionnement et expédition ;

v) essais et caractérisation ;

4) fonctions de sécurité du matériel ;

d) environnements opérationnels :

1) chargeur de démarrage (boot loader) ;);

2) chargement ;

3) création de liens :

4) gestion et protection de la mémoire ;

5) communication inter- processus ;

6) contrôle d'accès discrétionnaire ;

7) contrôle d'accès basé sur les rôles ;

8) formes exécutables ;

9) mécanismes d'audit ;

e) algorithmes, mécanismes et techniques cryptographiques :

1) algorithmes cryptographiques et fonctions de sécurité :

i) clé symétrique ;

ii) clé asymétrique ;

iii) hachage ;

© ISO 20232018 – Tous droits réservés

11

---------------------- Page: 11 ----------------------

ISO/IEC 19896-2:20232018 (F)

iv) générateurs de bits aléatoires ;

v) authentification de messages ;

vi) entropie ;

vii) modes de fonctionnement ;

2) gestion des paramètres sensibles de sécurité (SSP) :):

i) génération de paramètres sensibles de sécurité ;

ii) établissement de paramètres sensibles de sécurité ;

I) transport de SSP ou accord de SSP automatisés ;

II) entrée ou sortie manuelle de SSP via des méthodes directes ou électroniques ;

iii) entrée et sortie de paramètres sensibles de sécurité ;

iv) stockage de paramètres sensibles de sécurité ;

v) remise à zéro (zeroization) des paramètres sensibles de sécurité ;

f) mécanismes d'identification et d'authentification :

1) authentification basée sur l'identité ;

2) authentification basée sur les rôles ;

3) authentification multifactorielle ;

g) bonnes pratiques de conception et de développement :

1) l'assurance de la conception, comme la gestion de la configuration, la livraison, l'exploitation et

le développement ;

2) conception par contrat ;

h) modélisation informelle ;

1) modèle à état fini ;

i) sécurité non invasive ;

1) attaques non invasives :

i) DPA/DEMA ;

ii) SPA/SEMA ;

iii) attaques de synchronisation ;

© ISO 20232018 – Tous droits réservés

12

---------------------- Page: 12 ----------------------

ISO/IEC 19896-2:20232018 (F)

2) contre-mesures ;

i) contre-mesures physiques ;

EXEMPLE 1 Logique de précharge, logique à double rail, aplanissement du courant, détection des

sondes, ajout de bruit, interruptions aléatoires, gigue de l'horloge.

ii) contre-mesures logiques ;

EXEMPLE 2 Masquage, dissimulation, opération factice, synchronisation équilibrée, mélange,

modification automatique de clés.

i) mécanismes d'auto-test :

1) essais pré-opérationnels ;

2) essais conditionnels ;

j) mécanismes de sécurité :

1) remise à zéro ;

2) chemin de confiance ;

3) dispositifs à indicateur d'effraction ;

4) époxydes, matériaux d'enrobage et adhésifs (y compris les propriétés chimiques) ;);

5) boîtiers et matériaux d'encapsulation ;

6) mécanismes d'inviolabilité ;

7) contre-mesures contre les attaques par déclenchement de fautes ;

EXEMPLE 3 Schéma basé sur la redondance, code de détection d'erreur, empreinte.

8) protocoles de communication sécurisés (par exemple, Secure Sockets Layer, Transport Layer

Security, Internet Key Exchange, Secure Socket Shell, Over the Air Rekeying, etc.) ;.);

9) attributs de la politique de sécurité ;

10) modes opératoires à connaissance répartie ;

k) caractéristiques de conception :

1) ports et interfaces ;

2) modes de fonctionnement approuvés ;

3) spécification des services ;

4) spécification des paramètres sensibles de sécurité ;

© ISO 20232018 – Tous droits réservés

13

---------------------- Page: 13 ----------------------

ISO/IEC 19896-2:20232018 (F)

l) outils et méthodes d'essai :

1) construction de gabarits d'essai (logiciels ou matériels) ;);

2) méthodes d'essai environnemental telles que l'utilisation de la température (par exemple,

chaleur et froid) et de la tension (par exemple, changements de puissance d'entrée) ;);

i) enceintes thermiques (par exemple, mécanismes de chauffage et de refroidissement) ;);

ii) alimentations électriques variables ;

3) utilisation d'outils manuels (par exemple, scies, perceuses, outils de levier, meulage, outils

rotatifs à vitesse variable, cure-dents et miroirs, etc.) ;.);

4) utilisation de solvants chimiques (par exemple, à base d'acides et d'alcalins) ;);

5) sources lumineuses artificielles ;

6) outils de grossissement ;

7) utilisation d'oscilloscopes à stockage numérique ou d'analyseurs logiques ;

8) utilisation de volt-ohm-mètres ou de multimètres numériques ;

9) scanners numériques ;

10) caméras numériques (y compris capacités de mise au point rapprochée ou MACRO) ;);

11) outils fournis par le programme de validation.

NOTE L'étalonnage des outils est uniquement requis en fonction de la méthode d'essai.

Des informations supplémentaires concernant l'association de connaissances spécifiques à la sécurité des

modules cryptographiques sont spécifiées à l'Annexe C. Formatted: Pattern: Clear

6.3 Connaissance des normes

6.3.1 Généralités

Le testeur doit avoir connaissance des références normatives spécifiées à l'Article 2. Le testeur doit être Formatted: Pattern: Clear

capable de démontrer sa compréhension ou sa familiarité avec un ou plusieurs des sujets suivants.

6.3.2 Concepts de l'ISO/IEC 19790

Le testeur doit avoir une connaissance des concepts décrits dans l'ISO/IEC 19790. L'ISO/IEC 19790 Formatted: Pattern: Clear

spécifie les exigences de sécurité pour un module cryptographique utilisé dans un système de sécurité

Formatted: Pattern: Clear

qui protège les informations sensibles contenues dans les systèmes informatiques et de

Formatted: Pattern: Clear

télécommunications. L'ISO/IEC 19790 spécifie quatre niveaux de sécurité pour chacun des 11 d

...

NORME ISO/IEC

INTERNATIONALE 19896-2

Première édition

2018-08

Techniques de sécurité IT — Exigences

de compétence pour les testeurs et les

évaluateurs en matière de sécurité de

l’information —

Partie 2:

Exigences en matière de

connaissances, de compétences et

d'efficacité pour les testeurs de l'ISO/

IEC 19790

IT security techniques — Competence requirements for information

security testers and evaluators —

Part 2: Knowledge, skills and effectiveness requirements for ISO/IEC

19790 testers

Numéro de référence

ISO/IEC 19896-2:2018(F)

© ISO/IEC 2018

---------------------- Page: 1 ----------------------

ISO/IEC 19896-2:2018(F)

DOCUMENT PROTÉGÉ PAR COPYRIGHT

© ISO/IEC 2018

Tous droits réservés. Sauf prescription différente ou nécessité dans le contexte de sa mise en œuvre, aucune partie de cette

publication ne peut être reproduite ni utilisée sous quelque forme que ce soit et par aucun procédé, électronique ou mécanique,

y compris la photocopie, ou la diffusion sur l’internet ou sur un intranet, sans autorisation écrite préalable. Une autorisation peut

être demandée à l’ISO à l’adresse ci-après ou au comité membre de l’ISO dans le pays du demandeur.

ISO copyright office

Case postale 401 • Ch. de Blandonnet 8

CH-1214 Vernier, Genève

Tél.: +41 22 749 01 11

Fax: +41 22 749 09 47

E-mail: copyright@iso.org

Web: www.iso.org

Publié en Suisse

ii

© ISO/IEC 2018 – Tous droits réservés

---------------------- Page: 2 ----------------------

ISO/IEC 19896-2:2018(F)

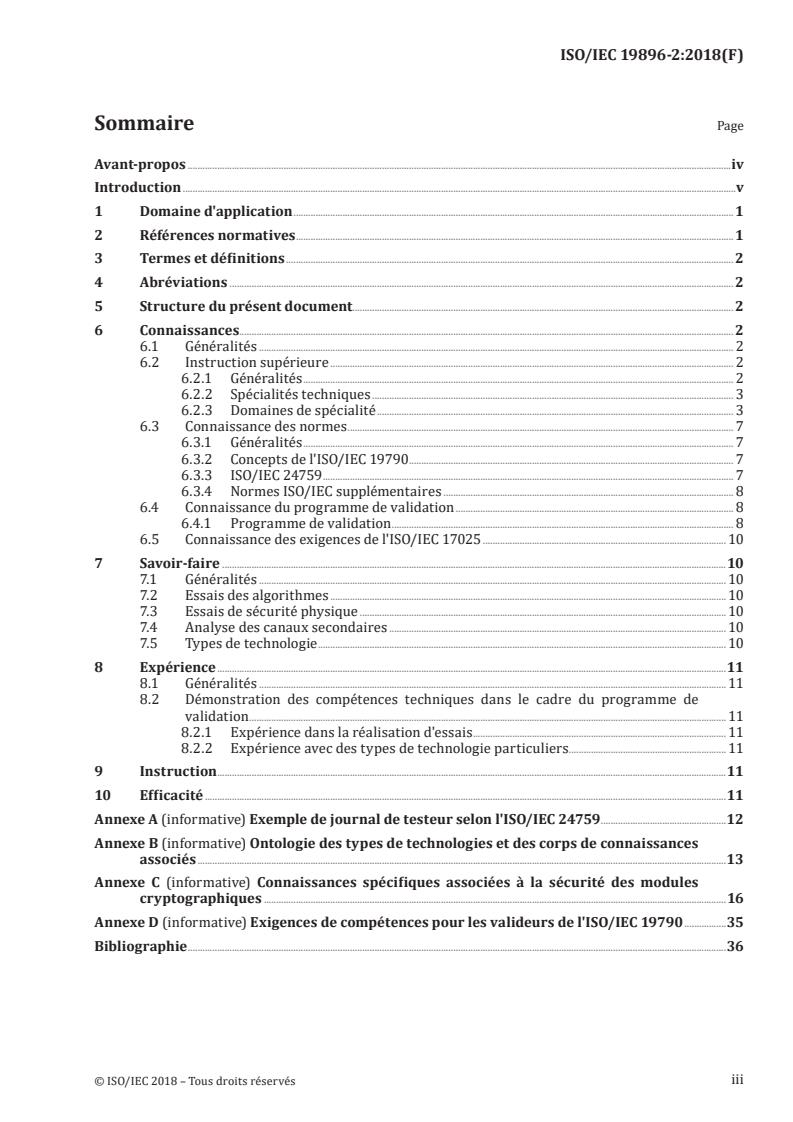

Sommaire Page

Avant-propos .iv

Introduction .v

1 Domaine d'application .1

2 Références normatives .1

3 Termes et définitions . 2

4 Abréviations . 2

5 Structure du présent document. 2

6 Connaissances . . 2

6.1 Généralités . 2

6.2 Instruction supérieure . 2

6.2.1 Généralités . 2

6.2.2 Spécialités techniques . 3

6.2.3 Domaines de spécialité . 3

6.3 Connaissance des normes . 7

6.3.1 Généralités . 7

6.3.2 Concepts de l'ISO/IEC 19790 . 7

6.3.3 ISO/IEC 24759 . 7

6.3.4 Normes ISO/IEC supplémentaires . 8

6.4 Connaissance du programme de validation . 8

6.4.1 Programme de validation . 8

6.5 Connaissance des exigences de l'ISO/IEC 17025 . 10

7 Savoir-faire .10

7.1 Généralités . 10

7.2 Essais des algorithmes . 10

7.3 Essais de sécurité physique . 10

7.4 Analyse des canaux secondaires . 10

7.5 Types de technologie . 10

8 Expérience .11

8.1 Généralités . 11

8.2 Démonstration des compétences techniques dans le cadre du programme de

validation . 11

8.2.1 Expérience dans la réalisation d'essais . 11

8.2.2 Expérience avec des types de technologie particuliers . 11

9 Instruction .11

10 Efficacité .11

Annexe A (informative) Exemple de journal de testeur selon l'ISO/IEC 24759 .12

Annexe B (informative) Ontologie des types de technologies et des corps de connaissances

associés .13

Annexe C (informative) Connaissances spécifiques associées à la sécurité des modules

cryptographiques .16

Annexe D (informative) Exigences de compétences pour les valideurs de l'ISO/IEC 19790 .35

Bibliographie .36

iii

© ISO/IEC 2018 – Tous droits réservés

---------------------- Page: 3 ----------------------

ISO/IEC 19896-2:2018(F)

Avant-propos

L'ISO (Organisation internationale de normalisation) et l’IEC (Commission électrotechnique

internationale) forment le système spécialisé de la normalisation mondiale. Les organismes

nationaux membres de l'ISO ou de l’IEC participent au développement de Normes internationales

par l'intermédiaire des comités techniques créés par l'organisation concernée afin de s'occuper des

domaines particuliers de l'activité technique. Les comités techniques de l'ISO et de l’IEC collaborent

dans des domaines d'intérêt commun. D'autres organisations internationales, gouvernementales et non

gouvernementales, en liaison avec l'ISO et l’IEC, participent également aux travaux. Dans le domaine

des technologies de l'information, l'ISO et l’IEC ont créé un comité technique mixte, l'ISO/IEC JTC 1.

Les procédures utilisées pour élaborer le présent document et celles destinées à sa mise à jour sont

décrites dans les Directives ISO/IEC, Partie 1. Il convient, en particulier de prendre note des différents

critères d'approbation requis pour les différents types de documents ISO. Le présent document

a été rédigé conformément aux règles de rédaction données dans les Directives ISO/IEC, Partie 2

(voir www.iso.org/directives).

L'attention est attirée sur le fait que certains des éléments du présent document peuvent faire l'objet

de droits de propriété intellectuelle ou de droits analogues. L'ISO et l’IEC ne sauraient être tenues pour

responsables de ne pas avoir identifié de tels droits de propriété et averti de leur existence. Les détails

concernant les références aux droits de propriété intellectuelle ou autres droits analogues identifiés

lors de l'élaboration du document sont indiqués dans l'Introduction et/ou dans la liste des déclarations

de brevets reçues par l'ISO (voir www.iso.org/brevets).

Les appellations commerciales éventuellement mentionnées dans le présent document sont données

pour information, par souci de commodité, à l’intention des utilisateurs et ne sauraient constituer un

engagement.

Pour une explication de la nature volontaire des normes, la signification des termes et expressions

spécifiques de l'ISO liés à l'évaluation de la conformité, ou pour toute information au sujet de l'adhésion

de l'ISO aux principes de l’Organisation mondiale du commerce (OMC) concernant les obstacles

techniques au commerce (OTC), voir www.iso.org/iso/fr/avant-propos.html.

Le présent document a été élaboré par le comité technique ISO/IEC JTC 1, Technologies de l'information,

sous-comité SC 27, Sécurité de l'information, cybersécurité et protection de la vie privée.

Il convient que l'utilisateur adresse tout retour d'information ou toute question concernant le présent

document à l'organisme national de normalisation de son pays. Une liste exhaustive desdits organismes

se trouve à l'adresse www.iso.org/fr/members.html.

Une liste de toutes les parties de la série ISO/IEC 19896 se trouve sur le site Web de l’ISO.

iv

© ISO/IEC 2018 – Tous droits réservés

---------------------- Page: 4 ----------------------

ISO/IEC 19896-2:2018(F)

Introduction

Le présent document fournit les exigences spécifiques pour démontrer les exigences en matière de

connaissances, de savoir-faire et d'efficacité des personnes lors de la réalisation de projets d'essais de

sécurité conformément à l'ISO/IEC 19790 et à l'ISO/IEC 24759. L'ISO/IEC 19790 décrit la spécification

des exigences en matière de sécurité pour les modules cryptographiques. Elle a servi de base à

l'élaboration de nombreux schémas de certification, de validation et d’accords de reconnaissance.

L'ISO/IEC 19790 permet une comparaison entre les résultats des projets indépendants d'essais de

sécurité. L'ISO/IEC 24759 soutient cette approche en fournissant un ensemble commun d'exigences

d'essai pour soumettre à essai la conformité à l'ISO/IEC 19790 d'un module cryptographique.

La connaissance, le savoir-faire et les exigences d'efficacité des testeurs individuels chargés de la

réalisation des projets d'essai sont des facteurs essentiels pour assurer la comparaison des résultats de

ces validations ou certifications.

L'ISO/IEC 17025, qui est souvent spécifiée comme une norme à laquelle les installations d'essai doivent

se conformer, précise en 5.2.1 que « le personnel effectuant des tâches spécifiques doit être qualifié

sur la base d'une instruction, d'une formation, d'une expérience appropriées et/ou d'un savoir-faire

démontré ».

Le public visé par le présent document comprend les autorités de validation et de certification,

les organismes d'accréditation des essais en laboratoire, les programmes de projets d'essais, les

installations d'essais, les testeurs et les organismes proposant des certifications et des reconnaissances

professionnelles.

Le présent document établit une base de référence pour les exigences en matière de connaissances,

de savoir-faire et d'efficacité des testeurs de l'ISO/IEC 19790 dans le but d'établir la conformité des

exigences de formation des professionnels des essais selon l'ISO/IEC 19790 associés aux programmes

d'essais de conformité des modules cryptographiques.

L'Annexe D illustre l'utilité du présent document pour les valideurs dans le cadre d'un programme de

validation.

v

© ISO/IEC 2018 – Tous droits réservés

---------------------- Page: 5 ----------------------

NORME INTERNATIONALE ISO/IEC 19896-2:2018(F)

Techniques de sécurité IT — Exigences de compétence

pour les testeurs et les évaluateurs en matière de sécurité

de l’information —

Partie 2:

Exigences en matière de connaissances, de compétences et

d'efficacité pour les testeurs de l'ISO/IEC 19790

1 Domaine d'application

Le présent document fournit les exigences minimales en matière de connaissances, de savoir-faire

et d'efficacité des personnes chargées de réaliser des activités d'essai dans le cadre d'un schéma de

conformité utilisant l'ISO/IEC 19790 et l'ISO/IEC 24759.

2 Références normatives

Les documents suivants sont cités dans le texte de sorte qu'ils constituent, pour tout ou partie de leur

contenu, des exigences du présent document. Pour les références datées, seule l'édition citée s'applique.

Pour les références non datées, la dernière édition du document de référence s'applique (y compris les

éventuels amendements).

ISO/IEC 17025, Exigences générales concernant la compétence des laboratoires d'étalonnages et d'essais

ISO/IEC 17825, Technologie de l’information — Techniques de sécurité — Méthodes de test pour la

protection contre les attaques non intrusives des modules cryptographiques

ISO/IEC 18367, Technologie de l'information — Techniques de sécurité — Essais de conformité des

algorithmes cryptographiques et des mécanismes de sécurité

ISO/IEC 19790, Technologies de l'information — Techniques de sécurité — Exigences de sécurité pour les

modules cryptographiques

ISO/IEC 19896-1, Techniques de sécurité IT — Exigences de compétence pour les testeurs et les évaluateurs

en matière de sécurité de l’information — Partie 1: Introduction, concepts et exigences générales

ISO/IEC 20085-1, Techniques de sécurité IT — Exigences de l'outil de test et méthodes d'étalonnage de

l'outil de test utilisées pour tester les techniques d'atténuation des attaques non invasives dans les modules

cryptographiques — Partie 1: Outils et techniques de test

ISO/IEC 20085-2, Techniques de sécurité IT — Exigences de l'outil de test et méthodes d'étalonnage de

l'outil de test utilisées pour tester les techniques d'atténuation des attaques non invasives dans les modules

cryptographiques — Partie 2: Méthodes et appareillage d'étalonnage et d'essai

ISO/IEC 20543, Technologies de l'information — Techniques de sécurité — Méthodes d'essai et d'analyse

des générateurs de bits aléatoires dans l'ISO/IEC 19790 et l'ISO/IEC 15408

ISO/IEC 24759, Technologies de l'information — Techniques de sécurité — Exigences d'essai pour modules

cryptographiques

1

© ISO/IEC 2018 – Tous droits réservés

---------------------- Page: 6 ----------------------

ISO/IEC 19896-2:2018(F)

3 Termes et définitions

Pour les besoins du présent document, les termes et définitions donnés dans l'ISO/IEC 19896-1 et

l'ISO/IEC 19790 s'appliquent.

L’ISO et l’IEC tiennent à jour des bases de données terminologiques destinées à être utilisées en

normalisation, consultables aux adresses suivantes:

— ISO Online browsing platform: disponible à l’adresse https:// www .iso .org/ obp

— IEC Electropedia: disponible à l’adresse https:// www .electropedia .org/

4 Abréviations

AES Norme de chiffrement avancé (Advanced Encryption Standard)

HDD Disque dur (Hard Disk Drive)

RSA Rivest-Shamir-Adleman

SHA Algorithme de hachage sécurisé (Secure Hash Algorithm)

SSD Disque statique à semiconducteurs (Solid State Drive)

5 Structure du présent document

Le présent document est composé des articles suivants: Connaissances (Article 5), Savoir-faire

(Article 6), Expérience (Article 7), Instruction (Article 8) et Efficacité (Article 9). Chaque article

correspond à un aspect des exigences en matière de connaissances, de savoir-faire, d'expérience,

d'instruction et d'efficacité des personnes chargées de réaliser les activités d'essai, telles qu'elles

sont introduites dans l'ISO/IEC 19896-1 pour un schéma de conformité utilisant l'ISO/IEC 19790 et

l'ISO/IEC 24759.

6 Connaissances

6.1 Généralités

Les connaissances sont ce qu'un testeur connaît et peut décrire. Les Articles 6 à 9 traitent des exigences

en matière d'instruction et des domaines de connaissances qui sont spécifiquement nécessaires pour

les essais de conformité selon l'ISO/IEC 19790 et l'ISO/IEC 24759.

6.2 Instruction supérieure

6.2.1 Généralités

Les testeurs doivent disposer d’un niveau d'instruction tel qu'un diplôme reconnu, une licence ou

un diplôme supérieur en rapport avec les exigences de sécurité traitées dans l'ISO/IEC 19790 et les

exigences d'essai de l'ISO/IEC 24759. Les testeurs doivent démontrer qu'ils ont au moins:

a) terminé avec succès un cycle d'instruction supérieure approprié comprenant au moins 3 ans

d'études dans des disciplines liées aux IT ou à la sécurité des IT; ou

b) une expérience équivalente à un niveau d'instruction supérieure dans des disciplines liées aux IT, à

la sécurité des IT ou à l'administration des systèmes IT.

2

© ISO/IEC 2018 – Tous droits réservés

---------------------- Page: 7 ----------------------

ISO/IEC 19896-2:2018(F)

6.2.2 Spécialités techniques

En plus du niveau d'instruction minimal requis en 6.2.1, les testeurs doivent posséder des qualifications

en matière d'instruction telles qu'un diplôme reconnu, une licence ou un diplôme supérieur

correspondant aux spécialités techniques spécifiques. Voici quelques exemples de spécialités techniques

spécifiques:

— concepts cryptographiques;

— technologie de l'ingénierie;

— ingénierie électrique;

— ingénierie mécanique;

— ingénierie des matériaux;

— ingénierie chimique;

— technologie de l'information informatique;

— ingénierie informatique;

— sciences de l'informatique;

— réseaux informatiques;

— cybersécurité;

— systèmes d'information;

— gestion de laboratoire;

— développement et sécurité des logiciels; ou

— ingénierie des logiciels.

6.2.3 Domaines de spécialité

L'ISO/IEC 19790:2012 et les exigences d'essai de l'ISO/IEC 24759 traitent des domaines de connaissances

de spécialité spécifiques suivants. Un testeur doit, au minimum, démontrer ses connaissances dans au

moins un domaine de spécialité spécifique.

Un laboratoire d'essai doit disposer de connaissances dans tous les domaines de spécialité, en tant

qu’ensemble de son personnel technique.

L'ISO/IEC 19790:2012 et l'ISO/IEC 24759 spécifient des domaines de spécialité:

a) développement de logiciel et micrologiciel:

1) langages de programmation (par exemple assembleur et langage de haut niveau);

2) compilateurs;

3) outils de débogage;

4) essais de produit réalisés par le fournisseur;

i) essais unitaires;

ii) essais d'intégration;

3

© ISO/IEC 2018 – Tous droits réservés

---------------------- Page: 8 ----------------------

ISO/IEC 19896-2:2018(F)

iii) essais de régression;

b) systèmes d'exploitation:

1) installation;

2) configuration;

3) fonctionnement;

4) architecture;

5) durcissement du système;

6) machines virtuelles;

7) environnement d'exécution java;

c) développement de matériel:

1) réalisations matérielles:

i) simple puce;

ii) multipuces embarquées;

iii) multipuces indépendantes;

2) technologie:

i) fabrication à une seule puce;

ii) composants électriques et conception, schémas et concepts, y compris la conception

logique et les représentations en langage de description de matériel (Hardware Description

Language, HDL);

iii) conception mécanique et conditionnement;

3) fabrication:

i) intégrité de la chaîne d'approvisionnement;

ii) méthodes de fabrication;

iii) initialisation des paramètres;

iv) conditionnement et expédition;

v) essais et caractérisation;

4) fonctions de sécurité du matériel;

d) environnements opérationnels:

1) chargeur de démarrage (boot loader);

2) chargement;

3) création de liens:

4) gestion et protection de la mémoire;

5) communication inter- processus;

6) contrôle d'accès discrétionnaire;

4

© ISO/IEC 2018 – Tous droits réservés

---------------------- Page: 9 ----------------------

ISO/IEC 19896-2:2018(F)

7) contrôle d'accès basé sur les rôles;

8) formes exécutables;

9) mécanismes d'audit;

e) algorithmes, mécanismes et techniques cryptographiques:

1) algorithmes cryptographiques et fonctions de sécurité:

i) clé symétrique;

ii) clé asymétrique;

iii) hachage;

iv) générateurs de bits aléatoires;

v) authentification de messages;

vi) entropie;

vii) modes de fonctionnement;

2) gestion des paramètres sensibles de sécurité (SSP):

i) génération de paramètres sensibles de sécurité;

ii) établissement de paramètres sensibles de sécurité;

I) transport de SSP ou accord de SSP automatisés;

II) entrée ou sortie manuelle de SSP via des méthodes directes ou électroniques;

iii) entrée et sortie de paramètres sensibles de sécurité;

iv) stockage de paramètres sensibles de sécurité;

v) remise à zéro (zeroization) des paramètres sensibles de sécurité;

f) mécanismes d'identification et d'authentification:

1) authentification basée sur l'identité;

2) authentification basée sur les rôles;

3) authentification multifactorielle;

g) bonnes pratiques de conception et de développement:

1) l'assurance de la conception, comme la gestion de la configuration, la livraison, l'exploitation et

le développement;

2) conception par contrat;

h) modélisation informelle;

1) modèle à état fini;

i) sécurité non invasive;

1) attaques non invasives:

i) DPA/DEMA;

ii) SPA/SEMA;

5

© ISO/IEC 2018 – Tous droits réservés

---------------------- Page: 10 ----------------------

ISO/IEC 19896-2:2018(F)

iii) attaques de synchronisation;

2) contre-mesures;

i) contre-mesures physiques;

EXEMPLE 1 Logique de précharge, logique à double rail, aplanissement du courant, détection des

sondes, ajout de bruit, interruptions aléatoires, gigue de l'horloge.

ii) contre-mesures logiques;

EXEMPLE 2 Masquage, dissimulation, opération factice, synchronisation équilibrée, mélange,

modification automatique de clés.

i) mécanismes d'auto-test:

1) essais pré-opérationnels;

2) essais conditionnels;

j) mécanismes de sécurité:

1) remise à zéro;

2) chemin de confiance;

3) dispositifs à indicateur d'effraction;

4) époxydes, matériaux d'enrobage et adhésifs (y compris les propriétés chimiques);

5) boîtiers et matériaux d'encapsulation;

6) mécanismes d'inviolabilité;

7) contre-mesures contre les attaques par déclenchement de fautes;

EXEMPLE 3 Schéma basé sur la redondance, code de détection d'erreur, empreinte.

8) protocoles de communication sécurisés (par exemple, Secure Sockets Layer, Transport Layer

Security, Internet Key Exchange, Secure Socket Shell, Over the Air Rekeying, etc.);

9) attributs de la politique de sécurité;

10) modes opératoires à connaissance répartie;

k) caractéristiques de conception:

1) ports et interfaces;

2) modes de fonctionnement approuvés;

3) spécification des services;

4) spécification des paramètres sensibles de sécurité;

l) outils et méthodes d'essai:

1) construction de gabarits d'essai (logiciels ou matériels);

2) méthodes d'essai environnemental telles que l'utilisation de la température (par exemple,

chaleur et froid) et de la tension (par exemple, changements de puissance d'entrée);

i) enceintes thermiques (par exemple, mécanismes de chauffage et de refroidissement);

6

© ISO/IEC 2018 – Tous droits réservés

---------------------- Page: 11 ----------------------

ISO/IEC 19896-2:2018(F)

ii) alimentations électriques variables;

3) utilisation d'outils manuels (par exemple, scies, perceuses, outils de levier, meulage, outils

rotatifs à vitesse variable, cure-dents et miroirs, etc.);

4) utilisation de solvants chimiques (par exemple, à base d'acides et d'alcalins);

5) sources lumineuses artificielles;

6) outils de grossissement;

7) utilisation d'oscilloscopes à stockage numérique ou d'analyseurs logiques;

8) utilisation de volt-ohm-mètres ou de multimètres numériques;

9) scanners numériques;

10) caméras numériques (y compris capacités de mise au point rapprochée ou MACRO);

11) outils fournis par le programme de validation.

NOTE L'étalonnage des outils est uniquement requis en fonction de la méthode d'essai.

Des informations supplémentaires concernant l'association de connaissances spécifiques à la sécurité

des modules cryptographiques sont spécifiées à l'Annexe C.

6.3 Connaissance des normes

6.3.1 Généralités

Le testeur doit avoir connaissance des références normatives spécifiées à l'Article 2. Le testeur doit être

capable de démontrer sa compréhension ou sa familiarité avec un ou plusieurs des sujets suivants.

6.3.2 Concepts de l'ISO/IEC 19790

Le testeur doit avoir une connaissance des concepts décrits dans l'ISO/IEC 19790. L'ISO/IEC 19790

spécifie les exigences de sécurité pour un module cryptographique utilisé dans un système de

sécurité qui protège les informations sensibles contenues dans les systèmes informatiques et de

télécommunications. L'ISO/IEC 19790 spécifie quatre niveaux de sécurité pour chacun des 11 domaines

d'exigences, chaque niveau de sécurité offrant une augmentation de la sécurité par rapport au niveau

précédent pour les modules cryptographiques.

6.3.3 ISO/IEC 24759

6.3.3.1 Généralités

L'ISO/IEC 24759 spécifie les exigences d'essai pour les modules cryptographiques à utiliser par les

fournisseurs et les laboratoires d'essai. L'ISO/IEC 24759:2017 comprend 11 paragraphes correspondant

aux 11 domaines d'exigence de sécurité et six paragraphes correspondant à l'ISO/IEC 19790:2012,

Annexes A à F. Ces exigences de sécurité correspondantes sont énumérées dans l'ISO/IEC 19790:2012,

5.2.2.5 et 5.2.2.6, respectivement.

6.3.3.2 Exigences relatives au fournisseur

L’ISO/IEC 24759 spécifie toutes les exigences relatives aux preuves du fournisseur (VE) que ces derniers

apportent aux laboratoires d'essai, qui sont applicables au module soumis à essai, en tant que preuve